EDRをすり抜ける!?SharePoint 0-Day攻撃の脅威とSOCによる「挙動ベース検知」の全貌

企業の重要な情報資産が詰まったSharePoint。多くの組織で日常業務に欠かせないツールとして活用されています。しかし、その利便性の裏で、今、EDR(Endpoint Detection and Response)を回避する高度な「0-Day攻撃」 が猛威を振るっていることをご存知でしょうか?

従来のセキュリティ対策では見破られにくい、巧妙な手口でシステムに侵入し、企業の根幹を揺るがしかねないこの脅威に対し、私たちはどのように立ち向かえば良いのでしょうか?

この度、Viettel Cyber Securityが主催するウェビナーで、この極めて危険な攻撃の手口から、その検知・封じ込めまでの具体策が詳細に語られると聞き、私自身も大きな期待を寄せています。

まるで「見えない敵」!SharePoint 0-Day攻撃の恐るべき実態

最近、SharePointを狙った0-Day攻撃が世界中で急増しているという報告に、私は背筋が凍る思いがしました。0-Day(ゼロデイ)攻撃とは、まだ世に知られていない、またはベンダーから対策パッチが提供されていない脆弱性を悪用する攻撃のこと。つまり、防御側からすれば「存在すら知らない弱点」を突かれるようなものです。

特に深刻なのは、日本国内においてパッチ未適用環境が多いという現実です。攻撃者にとって、これはまさに「成功率の高い侵入経路」として悪用され続けています。一度侵入を許してしまうと、認証情報をバイパスされ、WebShell(ウェブシェル)という悪質なプログラムが設置されます。その後、内部の暗号キーが窃取され、攻撃は内部ネットワークへと横展開。最終的にはカード情報、知的財産、Active Directoryの制御までもが乗っ取られ、企業の業務継続性が危機に瀕することになります。

想像してみてください。あなたの会社の最も重要なデータが、ある日突然、見知らぬハッカーの手に落ちるかもしれないのです。

EDRの「盲点」:なぜ高性能ツールでも検知が難しいのか?

「うちにはEDRがあるから大丈夫」そう思っている方もいるかもしれません。しかし、私がこのウェビナーで特に注目したいのは、 「認証バイパス経由の侵入がEDRで検知困難である」 という衝撃的な事実です。

なぜ、これほど高性能なはずのEDRが、このような高度な攻撃を見逃してしまうのでしょうか?

それは、攻撃プロセス自体が 「正規通信に近い挙動」 を装うためです。EDRはエンドポイント上の不審なプロセスや既知のシグネチャ(特徴的なパターン)に依存して脅威を検知しますが、0-Day攻撃では以下のような状況が生まれます。

- 認証バイパスの瞬間: 攻撃が成立した時点では、システムは「ユーザーが正常にログインした」と認識してしまいます。

- 正規の操作と区別しにくい: 攻撃者が設置したWebShellや逆シェルを通じたコマンド実行も、システムから見れば「管理者の操作」と区別がつきにくいのです。

- 検知の遅延: 結果として、横展開に伴うLSASS(ローカルセキュリティ認証サブシステムサービス)メモリからの情報窃取や、外部へのC2(Command and Control)通信の開始まで、検知が遅れてしまうケースが少なくありません。

まるで、羊の皮をかぶった狼が、当たり前のようにオフィスに入り込んでいるような状況。EDRが正常に稼働しているはずなのに、なぜ侵害を防げなかったのか――この根源的な疑問こそが、多くの企業が直面している課題なのです。

SOCが「挙動ベース」で脅威を可視化する秘策

では、この見えにくい脅威にどう対抗すれば良いのでしょうか? ウェビナーでは、その鍵として 「SOC(Security Operations Center)による挙動分析」 が提示されています。

従来のシグネチャやプロセス監視では捉えきれない攻撃の「兆候」を、SOCが 「挙動ベース」 で捉え、封じ込める具体的な方法が解説されるとのこと。私が特に期待しているポイントは以下の通りです。

- 不審なプロセス連鎖の可視化: EDR単体では見逃されがちな、一見無害に見えるプロセスの異常な繋がりを検知します。

- 異常な権限昇格の監視: 攻撃者がシステム内で権限を拡大しようとする動きを早期に察知します。

- C2通信の出現: 外部の攻撃者と通信する「C2通信」の発生を、SharePoint固有のアーキテクチャに紐づいたログと相関分析することで炙り出します。

- 攻撃連鎖の全体像把握: 認証バイパスからWebShell設置、鍵情報の窃取、横展開、そしてランサムウェア展開に至るまでの攻撃連鎖全体を、専門家が24時間体制で監視し、初期の数分〜数十分のうちに侵害の兆候を捉える実運用のポイントが紹介されます。

さらに、このウェビナーでは 「攻撃者視点の監視」 という、非常に興味深いアプローチについても深掘りされる予定です。これは、脆弱性がパッチ公開前であっても、攻撃者のTTPs(戦術・技術・手順) を先回りして検知しようというものです。まるで将棋のプロ棋士が相手の手を読むように、攻撃者の行動パターンを予測し、防御を固める。まさに次世代のセキュリティ対策と言えるでしょう。

ウェビナー概要:参加は無料!あなたの会社の未来を守るために

これほどの貴重な情報が得られるウェビナーが、無料で参加できるというのは非常に魅力的です。サイバー攻撃の手口は日々巧妙化しており、常に最新の知識と対策をアップデートすることが不可欠です。この機会を逃す手はありません。

もしあなたの会社でSharePointを利用しているなら、あるいはセキュリティ担当者としてEDRの限界を感じているなら、このウェビナーは必見です。

| 項目 | 内容 Sharepointは企業組織に最適な文書管理システムです。

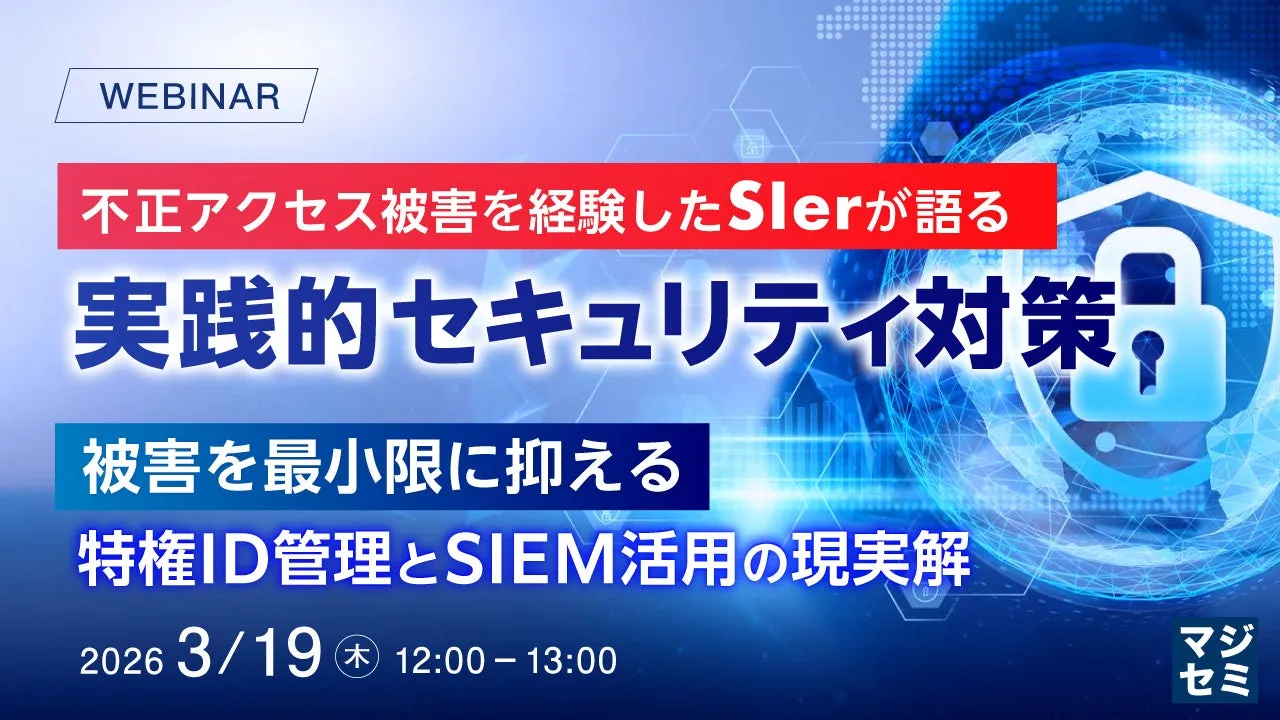

マジセミ株式会社、

マジセミ株式会社はSharepointの機能を拡張するWebinarを開催しました。この機会にマジセミはSharepointの脅威と改善策について詳しく説明します。

EDRを回避する SharePoint 0-Dayの侵入手口とは?

近年のSharePointを狙った0-Day攻撃は、ますます巧妙化しています。特に注意すべきは、以下の手口です。

- パッチ未適用環境の悪用: 国内で多く見られるパッチ未適用環境は、攻撃者にとって格好のターゲットです。既知の脆弱性への対策が手薄な場合、侵入は容易になります。

- 認証バイパスとWebShellの設置: SharePointの認証処理をすり抜けることで、まるで正規のユーザーがログインしたかのように見せかけ、WebShellという不正なプログラムを設置します。これにより、攻撃者は自由にサーバーを操作できる足がかりを得ます。

- 内部キーの窃取と横展開: WebShellを通じて内部の暗号キーや認証情報を窃取し、その情報を使って他のシステムへ次々と侵入(横展開)していきます。

- 最終的な被害: カード情報、企業の知的財産、Active Directoryの制御など、企業の重要資産が盗み出されたり、システムが破壊されたりする可能性があります。

EDRだけでは不十分な理由:なぜ検知が難しいのか?

高性能なEDRが導入されているにもかかわらず、なぜこれらの攻撃を防ぎきれないのでしょうか? その最大の理由は、攻撃のプロセスが 「正規の通信に近い挙動」 を装う点にあります。

- 「正規」に見える挙動: 認証バイパスが成功した瞬間、システムは攻撃者を「正常にログインしたユーザー」と認識します。その後、WebShellやバックドアを通じて実行されるコマンドも、通常の管理者操作と区別がつきにくいのです。

- シグネチャに依存しない攻撃: 0-Day攻撃は、まだ世に出ていない脆弱性を突くため、既存のシグネチャでは検知できません。

- 構造的な課題: EDRの設計思想は、不審なプロセスや既知の脅威パターンを検知することに主眼を置いています。しかし、正規に見せかけた巧妙な攻撃には、その設計思想だけでは対応しきれない構造的な課題があるのです。

結果として「EDRが正常に稼働しているはずなのに、なぜ侵害を防げなかったのか」という疑問が生じ、攻撃後の復旧や調査に多大なコストがかかることになります。

SOCが「挙動ベース」で初期侵入と横展開を可視化する

このウェビナーで提示される解決策の一つが、SOC(Security Operations Center)による「挙動ベースの検知」 です。EDRでは見えなかった攻撃の兆候を、より深いレベルで分析し、封じ込める手法が解説されます。

具体的には、以下のような「攻撃者の行動パターン(TTPs:戦術・技術・手順)」に着目します。

- 不審なプロセス連鎖: 一見無害に見えるプロセスの、異常な繋がりや実行順序を監視。

- 異常な権限昇格: ユーザーやプロセスの権限が不自然に昇格する動きを検知。

- C2(Command and Control)通信の出現: 外部の攻撃者サーバーとの通信を、SharePoint固有のログやネットワークトラフィックから相関分析。

- SharePoint固有のログ分析: SharePointのアーキテクチャに紐づいた詳細なログを分析し、異常な操作や設定変更を洗い出します。

これらの「挙動ベース」の監視を24時間体制で行うことで、パッチ公開前の脆弱性を悪用した攻撃であっても、初期段階(数分〜数十分以内)で侵害の兆候を捉え、迅速な封じ込めを可能にします。まるで、デジタル世界における熟練の探偵が、わずかな手がかりから犯人の行動を予測し、逮捕に繋げるようなものです。

ウェビナー詳細:参加費無料で見識を深めよう!

この重要なテーマを深掘りするウェビナーは、マジセミ株式会社の協力のもと、Viettel Cyber Securityが開催します。

企業のセキュリティ担当者、IT管理者、そして情報セキュリティに関心のあるすべての方にとって、現在の脅威環境を理解し、具体的な対策を学ぶ絶好の機会となるでしょう。

ウェビナー名: 『EDRを回避するSharePoint 0-Dayの侵入手口』 テーマ: 認証バイパス後の挙動をSOCはどう検知・封じ込めるか 開催日時: 2025年12月19日(金)15:00-16:00 主催: Viettel Cyber Security 協力: 株式会社オープンソース活用研究所、マジセミ株式会社 参加費: 無料

参加申し込みはこちらからどうぞ。 マジセミ ウェビナーページ

このウェビナーで得られる知識は、あなたの会社のデジタル資産を守るための強力な武器となるはずです。最新のサイバー脅威から身を守るために、ぜひこの機会を活用してください。